Den här gången kollade vi hur komplexa antivirusskyddsverktyg klarar av krypteringstrojaner. För detta ändamål gjordes ett urval av ransomware och ett separat program skrevs till och med som simulerar handlingar av en okänd krypteringstrojan. Hennes signatur finns definitivt inte i databaserna för någon deltagare i dagens testning. Låt oss se vad de kan göra!

VARNING

Artikeln skrevs i forskningssyfte. All information i den är endast i informationssyfte. Alla prover erhölls från öppna källor och skickades till virusanalytiker.

Gamla botemedel mot nya hot

Klassiska antivirus är till liten hjälp för att skydda mot trojanska program som krypterar filer och kräver lösensumma för att dekryptera dem. Tekniskt sett består sådan ransomware helt eller nästan helt av legitima komponenter, som var och en inte utför några skadliga åtgärder på egen hand. Skadlig programvara kombinerar dem helt enkelt i en kedja, vilket leder till ett katastrofalt resultat - användaren berövas möjligheten att arbeta med sina filer tills han dekrypterar dem.

I Nyligen Många specialiserade verktyg har visat sig skydda mot ransomware-trojaner. De försöker antingen utföra icke-signaturanalys (det vill säga identifiera nya versioner av ransomware genom deras beteende, filrykte och andra indirekta tecken), eller helt enkelt förbjuda några program från att göra ändringar som är nödvändiga för åtgärderna för ransomware.

Vi är övertygade om att sådana verktyg är praktiskt taget värdelösa. Inte ens de strängaste restriktionerna i dem (under vilka det inte längre är möjligt att arbeta normalt) ger inte en tillförlitlig barriär mot ransomware-trojaner. Dessa program förhindrar vissa infektioner, men detta skapar bara en falsk känsla av säkerhet hos användaren. Han blir mer slarvig och blir ännu snabbare offer för ransomware.

Det största problemet när man bekämpar klassiska krypteringstrojaner är att alla deras åtgärder endast utförs på användarens filer och inte påverkar systemkomponenter. Användaren kan inte förbjudas att ändra och radera sina filer. Representanter för ransomware av hög kvalitet har väldigt få eller inga uppenbara särskiljande beteendeegenskaper. En nätverksanslutning driver nu de flesta program (åtminstone för att leta efter uppdateringar), och krypteringsfunktioner är inbyggda i även textredigerare.

Det visar sig att det inte finns några uppenbara tecken kvar för förebyggande skyddsverktyg för att hjälpa till att skilja ännu en ransomware-trojan från ett legitimt program. Om den trojanska signaturen inte finns i databaserna är chansen att antiviruset kommer att upptäcka den mycket liten. Den heuristiska modulen svarar bara på grova modifieringar av känd ransomware, och beteendeanalysatorn upptäcker vanligtvis ingen misstänkt aktivitet alls.

Säkerhetskopiering skiljer sig från säkerhetskopior!

Idag infekteras tusentals datorer med ransomware varje dag och som regel av användarna själva. Antivirusföretag accepterar förfrågningar om att dekryptera filer (gratis från sina kunder), men deras analytiker är inte allsmäktig. Ibland är det möjligt att samla in för lite data för framgångsrik dekryptering, eller så innehåller den trojanska algoritmen i sig fel som gör det omöjligt att återställa filer i sin ursprungliga form. Nu behandlas ansökningar om dekryptering från två dagar till sex månader, och under denna tid tappar många av dem helt enkelt sin relevans. Det återstår att leta efter ytterligare skyddsmedel utan att förlita sig på en antivirusskanner.

Under lång tid var säkerhetskopior det universella skyddet mot alla virusattacker. I händelse av infektion med ny skadlig programvara kan du helt enkelt återställa allt från säkerhetskopian, skriva över de krypterade filerna med deras ursprungliga versioner och ångra alla oönskade ändringar. Men moderna krypteringstrojaner har också lärt sig att identifiera och korrumpera säkerhetskopior. Om konfigurerad automatiskt skapande, då är backuplagringen ansluten och tillgänglig för skrivning. En avancerad trojan skannar alla lokala, externa och nätverksenheter, bestämmer katalogen med säkerhetskopior och krypterar dem eller tar bort dem, vilket raderar ledigt utrymme.

Att göra säkerhetskopior manuellt är för tråkigt och opålitligt. Det är svårt att utföra en sådan operation varje dag, och under en längre tidsperiod kommer en hel del relevant data att samlas, som inte har någonstans att återställa. Hur man är?

Idag erbjuder de flesta utvecklare, förutom klassiska antivirus, heltäckande säkerhetslösningar. Nu innehåller de, förutom brandväggen, IDS och andra välkända komponenter, en ny - säker backuplagring. Till skillnad från en vanlig katalog med säkerhetskopior är det bara antivirusprogrammet självt som har tillgång till det och styrs av dess drivrutin. Extern kataloghantering är helt inaktiverad - inte ens en administratör kan öppna eller ta bort den via filhanteraren. Låt oss se hur bra detta tillvägagångssätt är.

Testmetodik

För våra experiment gjorde vi kloner av en virtuell maskin med rent Windows 10 och de senaste patchuppsättningarna. Var och en av dem hade sitt eget antivirus installerat. Direkt efter uppdatering av databaserna kontrollerade vi antivirussvaret på testvalet och vårt simulatorprogram. Testsetet innehöll 15 prover. Av dessa var 14 olika modifieringar av välkända ransomware-trojaner, och den femtonde var en nedladdningstrojan som laddade ner en annan ransomware från en avlägsen webbplats.

Alla prover hade filtillägget .tst, oavsett filformatet. Ett program speciellt skrivet för dessa tester, helt enkelt kallat EncryptFiles, imiterade det typiska beteendet hos en krypterande trojan. När den startas med standardparametrar, krypterade den omedelbart innehållet i filer från katalogen "Mina dokument" utan några frågor. För tydlighetens skull sparade vi ekomeddelanden i programmet och placerade ett par textfiler i OEM-866-kodning i katalogen med den aktuella användarens dokument för att omedelbart visa deras innehåll direkt i konsolen. En fil innehöll citat från Strugatskys verk (enkel oformaterad text), och den andra innehöll linsparametrar i tabellform (formaterad text).

Efter installation och uppdatering av varje antivirus kopierades ransomware-prover till nedladdningskatalogen från en nätverksmapp som var ansluten i skrivskyddat läge. Sedan skannades de kopierade filerna dessutom av antivirusprogrammet (tvångsgenomsökning på begäran) i standardinställningarna. De prover som återstod efter verifiering tilldelades sin riktiga förlängning, varefter de lanserades. Om systemet inte var infekterat kontrollerades antivirussvaret till simulatorprogrammet. Om filerna lyckades krypteras försökte vi återställa deras ursprungliga versioner med antivirusprogram och loggade resultatet.

Kaspersky Total Security

Vi installerade Kaspersky Total Security i en av våra virtuella testmaskiner, som lovade "skydd mot ransomware som förhindrar att filer skadas av skadlig programvara." KTS kände igen nästan alla hot när de försökte kopiera ransomware-prover från en nätverksmapp.

Endast en fil av femton inkluderades i katalogen "Nedladdningar" - nd75150946.tst - det här är Trojan.Downloader, och det har varit känt under lång tid. Efter ytterligare verifiering på begäran av KTS ansågs filen återigen vara säker. Fyrtiofem virusskannrar på VirusTotal höll inte med.

Vi öppnade det här provet med en Hex-redigerare för att bestämma dess verkliga förlängning. Den välbekanta rubriken 50 4B 03 04 och namnet på en annan fil inuti - uppenbarligen är detta ett ZIP-arkiv. Inuti arkivet fanns en misstänkt fil: dess ikon motsvarade ett PDF-dokument, och tillägget var .scr - en skärmsläckare, det vill säga det är körbar kod.

När man försökte köra en fil med filtillägget .scr från ett arkiv, blockerade KTS dess automatiskt uppackade kopia i användarens tillfälliga katalog. Baserat på resultaten av molnanalys via KSN-nätverket identifierade han den här filen som ett okänt skadligt objekt och föreslog att den skulle raderas med en omstart. I det här fallet var det en överdriven försiktighetsåtgärd, eftersom trojanen inte fick kontroll och kunde raderas på vilket sätt som helst, som en vanlig fil.

Det är anmärkningsvärt att Kaspersky Total Security inte lär sig av sina misstag. När arkivet kontrollerades på nytt befanns det återigen vara rent, även om filen som packats upp från det precis hade orsakat en trigger enligt resultaten av analysen i KSN.

I början av nästa teststeg kontrollerade vi initialtillståndet för katalogen "Mina dokument" och matade ut innehållet i ett par textfiler från den till konsolen.

Därefter öppnade vi modulen "Säkerhetskopiera och återställ" och säkerhetskopierade dessa dokument till mappen Säkerhetskopiering direkt på systempartitionen. I en verklig situation bör du välja en annan plats (till exempel en extern enhet), men för vårt test spelar det ingen roll. I vilket fall som helst kontrolleras åtkomst till den här mappen av KTS-verktyg, och trojaner kan inte interagera med den via standardfilsystemdrivrutinen.

Med vanliga verktyg kan även en administratör bara se egenskaperna för den här mappen. När du försöker logga in startar KTS backup manager automatiskt och ber dig att ange ett lösenord, om ett sådant tidigare har ställts in.

Kasperskys backup-hanterare i sig är väldigt tydlig. Du kan välja standardkataloger, ange dina egna eller utesluta enskilda filer. Antalet filer av varje typ visas omedelbart i fönstret till vänster, och deras storlek visas i egenskaperna till höger.

Förutom att spela in säkerhetskopior till lokala och flyttbara enheter, stöder KTS att skicka dem till Dropbox. Att använda molnlagring är särskilt bekvämt om skadlig programvara hindrar datorn från att starta och ansluta externa media.

KTS ignorerade vårt simulatorprogram. Hon krypterade lugnt filerna och förvandlade deras innehåll till gobbledygook. Att neka åtkomst till underkatalogerna "Mina videor", "Mina bilder" och "Min musik" är ett fel i själva programmet, som inte på något sätt påverkar dess förmåga att kryptera filer i %USERPROFILE%Documents.

Om dekrypteringsfunktionen i vårt program utförs helt enkelt när den startas med /decrypt-nyckeln, startar den inte alltid i trojaner även efter att krav på lösen har uppfyllts. Det enda snabba nog alternativet för att återställa krypterade filer i det här fallet är att skriva över dem från en tidigare skapad säkerhetskopia. Med bara några klick återställde vi selektivt en av de krypterade filerna till sin ursprungliga plats. På samma sätt kan du återställa en eller flera hela kataloger.

Dr.Web Security Space

Liksom KTS identifierade Dr.Web SS 14 av 15 prover även när de försökte kopiera dem till katalogen "Nedladdningar".

Men till skillnad från KTS, upptäckte den fortfarande Trojan.Downloader i det återstående provet efter att ha ändrat dess tillägg till ZIP och kört en påtvingad skanning.

De flesta Dr.Web SS-inställningar är låsta som standard. För att aktivera det måste du först klicka på låsikonen och ange lösenordet, om ett sådant har ställts in.

Säkerhetskopieringar skapas i Dr.Web SS med hjälp av verktyget "Data Loss Prevention". De tillgängliga inställningarna är minimala. Du kan välja standardanvändarkataloger för säkerhetskopiering eller ange dina egna, ställa in en av de valda begränsningarna för volymen av kopior, ange platsen för säkerhetskopiorna och konfigurera säkerhetskopieringsschemat. Dr.Web SS stöder inte uppladdning till molnlagring, så du måste begränsa dig till lokala enheter.

Dr.Web SS:s backupkatalogskydd är mer aggressivt än KTS:s. Administratören kan inte ens se dess egenskaper genom Explorer.

Vi gjorde säkerhetskopior av dokumenten och påbörjade den andra delen av testet.

Dr.Web SS-simulatorn kände inte igen programmet och störde inte dess funktion på något sätt. På en bråkdel av en sekund krypterades alla filer.

Genom att köra Data Loss Prevention igen återställde vi de ursprungliga filerna. De bevarades dock inte där man förväntade sig.

När du anger målmappen "Mina dokument" skapas automatiskt en underkatalog i den med aktuellt datum och tid som namn. De sparade filerna från säkerhetskopian är redan uppackade i den, och alla relativa sökvägar är återställda. Detta skapar en extremt obekvämt lång väg som lätt kan överskrida den vanliga gränsen på 255 tecken.

Norton Security Premium

Med tanke på Norton Ghost, som blev backup-standarden redan på nittiotalet, var det lätt att förutsäga utseendet på liknande funktionalitet i antiviruset från Symantec. Det är förvånande att två decennier gick innan denna självklara lösning blev populär. Det skulle inte finnas någon lycka, men olyckan skulle hjälpa.

När NSP försökte kopiera en katalog med ransomware-prover identifierade och satte NSP 12 av 15 hot i karantän.

Alla tre återstående filer identifieras som skadliga när de analyseras av VirusTotal, inklusive två av dem av Symantec antivirus. Det är bara det att standardinställningarna är gjorda så att NSP inte kontrollerar vissa filer vid kopiering. Vi utför en påtvingad genomsökning... och NSP upptäcker ytterligare två trojaner i samma katalog.

Liksom tidigare antivirus, lämnar NSP den trojanska nedladdaren i ett omdöpt ZIP-arkiv. När du försöker köra .scr-filen från arkivet blockerar NSP lanseringen av den uppackade kopian av trojanen från den aktuella användarens tillfälliga katalog. I det här fallet behandlas inte själva arkivet på något sätt.

Arkivet anses vara rent även om det skannas om omedelbart efter att trojanen som extraherats från det upptäcktes. Inskriptionen är särskilt rolig: "Om du tror att det fortfarande finns hot, klicka här." När du klickar på den uppdateras databaserna (eller inte om de redan är färska).

Det är förvånande att några av de gamla ransomware-proverna fortfarande upptäcks av NSP endast av heuristisk analysator och molnkontrollverktyg. Det verkar som om Symantecs virologer är för lata för att hålla databaserna uppdaterade. Deras antivirus blockerar helt enkelt allt misstänkt och väntar på användarens reaktion.

Det andra teststeget skedde traditionellt. Vi säkerhetskopierade filer från My Documents-katalogen och försökte sedan kryptera dem.

Backuphanteraren i NSP nöjde mig initialt med dess logik. Han använder klassikern ”Vad? Var? När?”, bekant från pre-sovjettiden. Men i den moderna versionen överskuggas den av överdriven abstraktion. Istället för att direkt lista objekt med fullständiga sökvägar och filer i förlängning, används deras virtuella plats och villkorliga gruppering efter typ. Det återstår att se vilka filer som NSP anser vara relevanta för finansiell information, och vilka som helt enkelt kommer att placeras i avsnittet "Övrigt".

Ytterligare inställningar är möjliga (till exempel genom att använda länken "Lägg till eller exkludera filer och mappar"), men de är mycket svåra att göra. För ett par filers skull (var och en mindre än en kilobyte) måste du fortfarande säkerhetskopiera ett halvt katalogträd och alla sorters skräp som desktop.ini, och säkerhetskopieringsguiden erbjuder att föreviga det på en CD-R. Det verkar som att 2000-talet inte har kommit för alla.

Å andra sidan förses NSP-användare med 25 GB säkerhetskopior i molnet. För att ladda upp säkerhetskopior där, välj bara "Säker nätverkslagring" som destinationsplats.

Efter att ha skapat en lokal säkerhetskopia lanserade vi ett program som simulerar handlingar av en ransomware-trojan. NSP hindrade henne inte på något sätt och tillät henne att kryptera filerna.

Att återställa dem från en säkerhetskopia var snabbare och bekvämare än i Dr.Web SS. Det räckte för att bekräfta överskrivningen, och filerna i sin ursprungliga form dök omedelbart upp på sina ursprungliga platser.

K7 Ultimate Security

Tidigare hette denna produkt från det indiska företaget K7 Computing Antivirus Plus. Det finns fortfarande lite förvirring med namnen på denna utvecklare. K7 Total Security-distributionen har till exempel inga verktyg för säkerhetskopiering. Det är därför vi testade Ultimate-versionen – den enda som kan göra säkerhetskopior.

Till skillnad från antivirus som är kända i Ryssland var denna utveckling en mörk häst i våra tester. Frasen "indisk kod" anses vara ett smutsigt ord bland programmerare, och vi förväntade oss inte mycket av det. Som testerna visade var det förgäves.

K7 Ultimate Security är det första antivirusprogrammet som omedelbart upptäckte alla 15 hot från vårt urval. Det skulle inte ens låta mig kopiera prover till nedladdningskatalogen och skulle radera dem direkt i nätverksmappen om den inte var ansluten i skrivskyddat läge.

Utformningen av programmet är kamouflage och stål. Tydligen är utvecklarna sugna på att spela stridsvagnar eller försöker helt enkelt väcka associationer till något pålitligt på detta sätt. Säkerhetskopieringsparametrar i K7 ställs in på ungefär samma sätt som i NSP. Sammantaget är dock K7:s gränssnitt mindre rörigt och gör finjusteringen lättare att komma åt.

K7 reagerade inte på något sätt på att starta simulatorprogrammet och kryptera filerna. Som alltid var jag tvungen att återställa originalen från en säkerhetskopia.

Det är bekvämt att när du återställer kan du välja enskilda filer och skriva dem till deras ursprungliga plats. Efter att ha svarat jakande på begäran om att skriva över den befintliga filen, återställde vi lenses.txt till dess ursprungliga plats med ett par klick.

Det finns inget mer att tillägga om K7:ans prestanda i detta test. Framgång är framgång.

Slutsatser

Trots de goda testresultaten var de övergripande slutsatserna nedslående. Även fullständiga versioner Populära betalda antivirus tillåter att vissa ransomware-varianter visas i sina standardinställningar. Selektiv skanning på begäran garanterar inte heller säkerheten för skannade filer. Länge kända modifieringar av trojaner undviker också upptäckt med primitiva trick (som att ändra tillägget). Ny skadlig programvara kontrolleras nästan alltid för upptäckt innan den släpps ut i naturen.

Du bör inte lita på en beteendeanalysator, molnkontroll, rykteegenskaper hos filer och andra analysverktyg som inte är signaturer. Det finns en viss fördel med dessa metoder, men mycket liten. Även vårt primitiva simulatorprogram med noll rykte och nr digital signatur Inte blockerad av något antivirus. Liksom många ransomware-trojaner innehåller den många brister, men detta hindrar inte den från att enkelt kryptera filer direkt efter lanseringen.

Automatisk säkerhetskopiering av användarfiler är inte en konsekvens av framsteg, utan en nödvändig åtgärd. Det kan vara ganska effektivt endast med konstant skydd av säkerhetskopieringslagringen med hjälp av själva antivirusprogrammet. Det kommer dock att vara effektivt tills antiviruset laddas ur minnet eller avinstalleras helt. Därför är det alltid värt att göra ytterligare kopior på vissa sällan anslutna media eller ladda upp dem till molnet. Naturligtvis, om du litar tillräckligt på molnleverantören.

Idag har många redan upplevt resultaten av cyberkriminellas handlingar, vars huvudvapen är krypteringsvirus. Huvudmålet är att använda dem för att pressa pengar från användare. Tiotusentals hryvnia kan krävas för att låsa upp personliga filer, och miljoner från företagsägare (till exempel för en blockerad 1C-databas).

Vi hoppas att våra råd hjälper till att hålla din databas så säker som möjligt.

Antivirusskydd

Naturligtvis är det främsta skyddet ett antivirus. Det är absolut nödvändigt att se till att ditt antivirusprogram är uppdaterat, eftersom virusdatabaser uppdateras automatiskt (utan användarens inblandning) flera gånger om dagen. Du måste regelbundet övervaka uppkomsten av nya pålitliga antivirusprogram och lägga till dem i dina produkter.

Ett sådant program är molntjänsten ESET LiveGrid®, som blockerar viruset innan det kommer in i antivirusdatabasen. ESET-systemet analyserar omedelbart ett misstänkt program och fastställer graden av dess fara; om ett virus misstänks blockeras programmets processer.

Du kan även använda det kostnadsfria antivirusprogrammet AVG, det är givetvis lite sämre än ESET men har en bra grad av skydd mot virus, och för fullständigt skydd kan du köpa en licens för AVG

I början av 2017 testade experter från MRG Effitas 16 populära antivirusprodukter för användning av hemanvändare på Microsoft Windows 10 64-bitars operativsystem. Antivirustillförlitlighetstester använde 386 prover av olika skadliga koder, inklusive 172 trojaner, 51 bakdörrar, 67 bankprogram, 69 krypteringar och 27 risk- och adware.

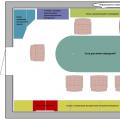

Här är testresultaten

Med hjälp av detta diagram kan du bestämma det bästa gratis antivirusprogrammet för 2017 såväl som det bäst betalda antivirusprogrammet, och det är upp till dig att bestämma vilket som ska installeras för skydd på din dator eller bärbara dator.

Om du valde ett betalt antivirus, och du nöjde dig med NOD32, är det viktigt att kontrollera om funktionen ESET LiveGrid® är aktiverad, enligt följande: ESET NOD32 - Ytterligare inställningar - Verktyg - ESET LiveGrid® - Aktivera ESET LiveGrid® ryktesystemet .

Angripare hoppas alltid att användarna inte hade tid att installera Senaste uppdateringarna, och de kommer att kunna utnyttja sårbarheter i programvara. Först och främst gäller detta Windows-operativsystemet, så du måste kontrollera och aktivera automatiska OS-uppdateringar (Start - Kontrollpanelen - Windows Update - Inställningar - Välja metod för att ladda ner och installera uppdateringar).

Om du inte använder krypteringstjänsten som tillhandahålls i Windows är det bättre att inaktivera den, eftersom vissa ransomware-modifieringar använder den här funktionen för sina egna syften. För att inaktivera det måste du följa dessa steg: Start - Kontrollpanelen - Administrativa verktyg - Tjänster - Encrypting File System (EFS) och starta om systemet.

Men om du redan har använt kryptering för att skydda några filer eller mappar, måste du avmarkera motsvarande kryssrutor (RMB - Egenskaper - Attribut - Avancerat - Kryptera innehåll för att skydda data). Om du inte gör detta kommer du att förlora tillgången till denna information efter att ha inaktiverat krypteringstjänsten. Det är lätt att ta reda på vilka filer som har krypterats – de är markerade i grönt.

Begränsad användning av program

För att förbättra säkerheten kan du blockera program som inte uppfyller specificerade krav från att köras. Dessa inställningar är installerade som standard för Windows och programfiler.

Ställ in lokalt gruppolicy du kan göra det här:

Klicka på exekvera och ange kommandot: gpedit.msc("Start – Kör (Win+R) – secpol.msc”)

Välja:

- "Datorkonfiguration"

- "Windows-konfiguration"

- "Säkerhetsinställningar"

- "Software Restriction Policies" högerklicka och klicka

Därefter måste du skapa en regel som förbjuder program från att köras från andra platser än de som är tillåtna

Gå till avsnittet "Ytterligare regler" och tryck på höger knapp. I fönstret som visas klickar du på objektet "Skapa en sökvägsregel"

I sökvägsfältet sätter vi en asterisk "*", dvs. valfri sökväg och välj säkerhetsnivån: Förbjuden.

Och så kommer vi att fortsätta att arbeta i "Software Restriction Policies" och högerklicka på "Application" objektet och välj "Properties".

Dessa inställningar kan lämnas som de är som standard eller aktiveras för att gälla allt utan undantag, och du kan också byta alternativet för att tillämpa den begränsade policyn för alla utom lokala administratörer (om du har användar- och administratörskonton på din dator).

Och i "Tilldelade filtyper"-objektet, välj filtillägget för vilka filtyper som kommer att förbjudas från att starta. Det här fönstret listar tillägg som blockeras när du försöker starta dem.

Det är bättre att lägga till ytterligare en tillägg .js - java-skript.

Effektiv installation kommer att ta lite tid, men resultatet är värt det.

Du kan konfigurera förbudet mot att köra vissa program över miles av filer efter eget gottfinnande, beroende på din uppgift och dina mål.

Därefter måste reglerna startas, och för att göra detta, gå till "Säkerhetsnivåer" och högerklicka på "Förbjuden". I fönstret som visas klickar du på "Standard" och våra regler tillämpas.

Vi rekommenderar att du inte arbetar med ett administratörskonto. Detta kommer att minska skadorna orsakade av oavsiktlig infektion (Aktivera administratörskontot - Ange ett lösenord - Beröva den nuvarande användaren administrativa rättigheter - Lägg till i användargruppen).

För att arbeta med administratörsrättigheter i Windows finns det ett speciellt verktyg - "Användarkontokontroll", som själv kommer att be om ett lösenord för att utföra operationer. Kontrollera inställningarna: Start - Kontrollpanelen - konton användare - Ändra inställningar för kontroll av användarkonto - Standard - Meddela endast när försök görs att göra ändringar i datorn

Kontrollpunkter för systemåterställning

Tyvärr finns det tillfällen då virus övervinner alla skyddsnivåer. Därför måste du kunna återgå till systemets tidigare tillstånd. Du kan ställa in automatiskt skapande av kontrollpunkter så här: Den här datorn - RMB - Egenskaper - Systemskydd - Skyddsinställningar.

Vanligtvis, som standard, är skydd endast aktiverat för systemenheten, men ransomware kan förstöra innehållet i alla partitioner. För att återställa filer standardmedel eller Shadow Explorer måste du aktivera skydd för alla diskar. Kontrollpunkter tar upp en del minne, men de kommer att spara data vid infektion.

Ransomware-virus är en sedan länge känd typ av hot. De dök upp ungefär samtidigt som sms-banners, och är fast förankrade med de sistnämnda i topprankningen av ransomware-virus.

Intäktsgenereringsmodellen för ransomware-viruset är enkel: den blockerar en del av informationen eller användarens hela dator, och för att återfå åtkomst till datan krävs att man skickar SMS, elektroniska pengar eller fyller på saldot på ett mobilnummer via terminalen.

När det gäller ett virus som krypterar filer är allt självklart - för att dekryptera filerna måste du betala en viss summa. Dessutom har dessa virus under de senaste åren förändrat synen på sina offer. Om de tidigare distribuerades enligt klassiska scheman via Varez, porrsajter, ersättning av sökresultat och massutskick av skräppost, samtidigt som de infekterade vanliga användares datorer, skickas nu brev direkt, manuellt, från postlådor på "normala" domäner - post. ru, gmail osv. Och de försöker smitta juridiska personer, där databaser och kontrakt faller under chiffrerna.

De där. attacker har vuxit från kvantitet till kvalitet. På ett av företagen råkade författaren stöta på en härdad kryptograf som kom på posten med ett CV. Smittan inträffade direkt efter att akten öppnats av personaltjänstemän, företaget sökte bara efter personal och akten väckte ingen misstanke. Det var en docx med AdobeReader.exe bifogat :)

Det mest intressanta är att ingen av de heuristiska och proaktiva sensorerna i Kaspersky Anti-Virus fungerade. Ytterligare två dagar efter infektion upptäcktes inte viruset av dr.web och nod32

Så vad ska man göra med sådana hot? Är antivirus verkligen värdelöst?

Dagarna med antivirus endast för signaturer går mot sitt slut..

G Data Total Protection 2015 — bästa skyddet från ransomware

med inbyggd backup-modul. Klicka och köp.

För alla som berörs av handlingarna ransomware - kampanjkod med rabatt vid köp av G DATA - GDTP2015. Ange bara denna kampanjkod i kassan.

Ransomware-virus har återigen bevisat misslyckandet med antivirusprogram. SMS-banners, vid ett tillfälle, "slogs ihop" fritt till den tillfälliga mappen för användare och lanserades helt enkelt på hela skrivbordet och avlyste tryckningen av alla tjänstekombinationer från tangentbordet.

Antivirusprogrammet fungerade utmärkt vid den här tiden :) Kaspersky visade, som i normalt läge, sin inskription "Protected by Kaspersky LAB".

Banner är inte en sofistikerad skadlig programvara som rootkits, utan ett enkelt program som ändrar 2 nycklar i registret och fångar tangentbordsinmatning.

Virus som krypterar filer har nått en ny nivå av bedrägeri. Detta är återigen ett vanligt program som inte är inbäddat i operativsystemets kod, som inte ersätter systemfiler och inte läser områden med RAM-minne i andra program.

Den körs helt enkelt under en kort tid, genererar offentliga och privata nycklar, krypterar filer och skickar den privata nyckeln till angriparen. Ett gäng krypterad data och en fil med hackarnas kontakter finns kvar på offrets dator för ytterligare betalning.

Det är rimligt att tänka: " Varför behöver du då ett antivirusprogram om det bara kan hitta skadliga program som det känner till?

Faktum är att ett antivirusprogram är nödvändigt - det kommer att skydda mot alla kända hot. Men många nya typer av skadlig kod är för tuffa för det. För att skydda dig mot ransomware-virus måste du vidta åtgärder, ett antivirus enbart är inte tillräckligt. Och jag säger genast: "Om dina filer redan är krypterade har du problem. Det kommer inte att bli lätt att få tillbaka dem."

:

Glöm inte antivirus

Säkerhetskopiering av viktiga informationssystem och data har varje tjänst sin egen dedikerade server.

Säkerhetskopiera viktig data.

:

Vad ska man göra med själva viruset?

Oberoende åtgärder med krypterade filer

Erfarenhet av att kommunicera med teknisk support för antivirus, vad kan du förvänta dig?

Kontakta polisen

Vidta försiktighetsåtgärder i framtiden (se föregående avsnitt).

Om allt annat misslyckas, kanske det är värt att betala?

Om du ännu inte har blivit ett offer för ett ransomware-virus:

*Ha antivirusprogram på din dator med de senaste uppdateringarna.

Låt oss uttrycka det rakt på sak: "Antivirus suger på nya typer av ransomware, men de gör ett utmärkt jobb mot kända hot." Så att ha ett antivirus på din arbetsstation är nödvändigt. Om det redan finns offer slipper du åtminstone epidemin. Vilket antivirus du ska välja är upp till dig.

Av erfarenhet "äter" Kaspersky mer minne och processortid, och för bärbara hårddiskar med 5200 rpm är det en katastrof (ofta med sektorsavläsningsfördröjningar på 500 ms..) Nod32 är snabb, men fångar lite. Du kan köpa GDATA antivirus - det bästa alternativet.

*Säkerhetskopiering av viktiga informationssystem och data. Varje tjänst har sin egen server.

Därför är det mycket viktigt att flytta alla tjänster (1C, skattebetalare, specifika automatiserade arbetsstationer) och all programvara som företagets livslängd beror på, till en separat server, eller ännu bättre, en terminal. Ännu bättre, placera varje tjänst på sin egen server (fysisk eller virtuell – bestäm själv).

Lagra inte 1C-databasen offentligt i nätverket. Många människor gör detta, men det är fel.

Om arbetet med 1c är organiserat över ett nätverk med delad läs-/skrivåtkomst för alla anställda, flytta 1c till en terminalserver och låt användare arbeta med den via RDP.

Om det finns få användare och det inte finns tillräckligt med pengar för ett serveroperativsystem kan du använda vanlig Windows XP som terminalserver (förutsatt att begränsningarna för antalet samtidiga anslutningar hävs, d.v.s. du behöver patcha). Även om du lika enkelt kan installera den olicensierade versionen windows server. Lyckligtvis låter Microsoft dig använda det och köpa och aktivera det senare :)

Arbetet för användare med 1c via RDP kommer å ena sidan att minska belastningen på nätverket och påskynda arbetet med 1c, å andra sidan kommer det att förhindra infektion av databaser.

Att lagra databasfiler på ett nätverk med delad åtkomst är osäkert, men om det inte finns några andra framtidsutsikter, ta hand om säkerhetskopieringen (se nästa avsnitt.)

* Säkerhetskopiera viktig data.

Om du inte har gjort säkerhetskopior än, du är en idiot, förlåt mig. Eller säg hej till din systemadministratör. Säkerhetskopieringar räddar dig inte bara från virus, utan också från slarviga anställda, hackare och i slutändan skadade hårddiskar.

Du kan läsa hur och vad du ska säkerhetskopiera i en separat artikel om . GDATA-antiviruset har till exempel en backupmodul i två versioner - totalt skydd och slutpunktssäkerhet för organisationer ( du kan köpa GDATA totalskydd).

Om du hittar krypterade filer på din dator:

*Vad ska man göra med själva viruset?

Stäng av din dator och kontakta datorservice + support för ditt antivirusprogram. Om du har tur har viruskroppen ännu inte raderats och kan användas för att dekryptera filer. Om du har otur (som ofta är fallet) skickar viruset, efter att ha krypterat data, den privata nyckeln till angriparna och tar bort alla spår av sig själv. Detta görs så att det inte går att avgöra hur och med vilken algoritm de krypteras.

Om du fortfarande har ett brev med en infekterad fil, ta inte bort det. Skicka in den till Popular Products Antivirus Lab. Och öppna den inte igen.

*Oberoende åtgärder med krypterade filer

Vad kan du göra:

Kontakta antivirussupport, få instruktioner och eventuellt en dekryptering för ditt virus.

Skriv ett uttalande till polisen.

Sök på Internet efter erfarenheter från andra användare som redan har stött på det här problemet.

Vidta åtgärder för att dekryptera filer, efter att först ha kopierat dem till en separat mapp.

Om du har Windows 7 eller 8 kan du återställa tidigare versioner av filer (högerklicka på mappen med filer). Återigen, glöm inte att kopiera dem först.

Vad man inte ska göra:

Installera om Windows

Ta bort krypterade filer, byt namn på dem och ändra tillägget. Filnamnet är mycket viktigt vid dekryptering i framtiden

*Erfarenhet av att kommunicera med teknisk support för antivirus, vad kan du förvänta dig?

När en av våra kunder fångade crypto-virus.hardended, som ännu inte fanns i antivirusdatabaserna, skickades förfrågningar till dr.web och Kaspersky.

Vi gillade den tekniska supporten på dr.web, feedback dök upp direkt och de gav till och med råd. Dessutom sa de efter flera dagar ärligt att de inte kunde göra någonting och släppte det detaljerade instruktioner om hur man skickar en begäran via de behöriga myndigheterna.

I Kaspersky, tvärtom, svarade boten först, sedan rapporterade boten att installation av ett antivirusprogram med de senaste databaserna skulle lösa mitt problem (låt mig påminna dig om att problemet är hundratals krypterade filer). En vecka senare ändrades statusen för min förfrågan till "skickad till antiviruslaboratoriet", och när författaren blygsamt frågade om förfrågans öde ett par dagar senare, svarade Kaspersky-representanter att vi inte skulle få något svar från laboratoriet ändå, säger de, vi väntade.

Efter en tid fick jag ett meddelande om att min förfrågan avslutades med ett erbjudande om att utvärdera kvaliteten på tjänsten (allt detta medan jag fortfarande väntade på svar från laboratoriet). "Fy fan!" - tänkte författaren.

NOD32, förresten, började fånga detta virus på den tredje dagen efter dess uppkomst.

Principen är denna: du är på egen hand med dina krypterade filer. Laboratorier av stora antivirusmärken hjälper dig bara om du har en nyckel för motsvarande antivirusprodukt och om i kryptovirus har en sårbarhet. Om angripare krypterade en fil med flera algoritmer samtidigt och mer än en gång, kommer du med största sannolikhet att få betala.

Valet av antivirus är ditt, försumma inte det.

*Kontakta polisen

Om du har blivit offer för ett kryptovirus och har lidit någon skada, även i form av krypterade personuppgifter, kan du kontakta polisen. Anvisningar för tillämpning m.m. Det finns .

*Om allt annat misslyckas, kan det vara värt att betala?

Med tanke på den relativa passiviteten hos antivirus i förhållande till ransomware är det ibland lättare att betala angripare. För härdade filer, till exempel, ber författarna av viruset om cirka 10 tusen rubel.

För andra hot (gpcode, etc.) kan prislappen variera från 2 tusen rubel. Oftast visar sig detta belopp vara lägre än de förluster som frånvaron av data kan orsaka och lägre än beloppet som hantverkare kan be dig om att manuellt dekryptera filer.

För att sammanfatta, det bästa skyddet mot ransomware-virus är att säkerhetskopiera viktig data från servrar och användararbetsstationer.

Det är upp till dig att bestämma vad du ska göra. Lycka till.

Användare som läser det här inlägget brukar läsa:

I kontakt med

Hej alla kära vänner och läsare. Ruslan Miftakhov, författaren till denna blogg, är i kontakt för de som inte vet.

I den här artikeln skulle jag vilja diskutera det sensationella ämnet för en virusattack runt om i världen, som började fredagen den 12 maj i år. Ge även några tips om hur du skyddar dig mot ransomware och sparar din viktiga data på din dator.

Om du läser min blogg så vet du att jag gör datorreparationer. Det här är mer min hobby än mitt jobb. Så, så vitt jag minns, fram till 2013 var det vanligt att blockera virus.

När systemet laddades dök ett meddelande upp med alla möjliga hotfulla inskriptioner, ibland med porrbilder. Jag har till och med flera bilder kvar på sådana blockerare. Här är en av dem.

Flera klienter erkände för mig att de betalat pengar till bedragare, och så småningom ringde en specialist för att ta bort detta virus. En betalade till och med 500 rubel tre gånger i olika terminaler och trodde att upplåsningskoden förmodligen skulle skrivas ut i den andra. Som ett resultat ringde hon mig och jag tog bort det här viruset på 5-10 minuter.

Någonstans under 2013 stötte jag först på ett krypteringsvirus i vår stad, när applikationer av det här slaget som wannacry började anlända. Här är till exempel ett virus som heter ebola, som jag tog ett foto av som en minnessak.

Själva viruset i sig var förstås inte svårt att ta bort från datorn, men den krypterade datan kunde inte dekrypteras, bara en lämplig dekryptering kunde hjälpa.

Hur viruset fungerar

Viruset sprids främst via e-post. Ett brev kommer med ett ämne från det ryska inrikesministeriet eller ett domstolsbeslut eller från skattekontoret, i allmänhet spelar de på användarens nyfikenhet så att han öppnar brevet. Och i det brevet finns en fil bifogad, samma ransomware-virus.

Efter att ha penetrerat datorn börjar viruset kryptera alla foton, videor och dokument. Filerna verkar finnas där på datorn, men de kan inte öppnas. Detta är problemet, och för att dechiffrera data ber bedragare om 15-20 tusen rubel.

Naturligtvis, om filerna har sitt eget värde och det inte finns några kopior, gör användaren en affär med bedragare. Jag har inte hört sådana fall, ingen gillar att säga att han blev ett offer för bedragare.

De kallade till och med ledningen till ett hus, där jag observerade en sådan bild.

Enligt revisorn har ett mejl inkommit med ett ämne från förvaltningen. Efter att ha öppnat den innehöll de bifogade filerna ett förmodat viktigt dokument som behövde öppnas och läsas. Tja, då förstår du allt själv: genom att öppna den här filen startar viruset och krypterar allt som inte kommer in på datorn.

Och detta är allt innan skatterevisionen, oavsett om det är en slump eller om det fanns en anledning till det;)

Varför betalar folk bedragare?

Här spelar subtil psykologi, i fallet med blockerningsviruset släpptes obscena bilder med inskriptionen att du hade klättrat på oanständiga sajter och lagrat foton med barnpornografi, och detta är straffbart enligt lag enligt artikeln sådant och sådant. Vissa människor trodde på detta nonsens och betalade, men andra ville helt enkelt inte att deras släktingar skulle se det och betalade, i hopp om att blockeraren skulle försvinna efter betalning. Ja, naivt.

När det gäller wanna cry-viruset förväntar sig bedragare att de krypterade filerna kommer att vara mycket nödvändiga och viktiga för användaren och att han kommer att betala. Men här är mängden inte längre 500-1000 rubel, som i det första fallet. Och bedragarna är förmodligen inriktade på större vilt.

Tänk bara på den genomsnittliga användaren som skulle betala 500 $ för ett förlorat föremål. familjefoto videoarkiv eller för kurs- eller avhandlingsarbete.

Målet här är ganska stora företag och statliga företag, vilket är vad som hände med Megafon, Beeline och ett antal andra. Tror du att de kommer att betala 500 spänn för att återställa sin bas?

De kommer att betala om det inte finns någon kopia såklart. Om det finns en kopia finns det inga frågor, allt rivs och säkerhetskopian installeras igen. De kommer att förlora 2, 3 timmar, men allt kommer att fungera som det gjorde.

Hur du skyddar dig mot ransomware

- Det första du behöver göra är att samla in viktig data. Jag rekommenderar att ha minst tre kopior på olika media. Kopiera till en flash-enhet, till en extern HDD, behåll en kopia i Mail-molnet, Yandex-disken eller andra molnlagringstjänster.

- Uppdatera regelbundet manuellt operativ system. Även om Windows inte har uppdaterats kommer antivirusprogrammet Nod32 att upptäcka och blockera WannaCry och dess modifieringar.

- För att vara vaksam och inte öppna misstänkta brev, detta kräver förstås erfarenhet för att känna vilka brev som inte bör öppnas.

- Ett antivirusprogram med giltig licens och en ständigt uppdaterad databas måste installeras. Jag rekommenderar Eset Nod 32 Smart Security antivirus.

För att köpa antivirus till rabatterat pris, klicka på knappen nedan.

Efter betalning på ett bekvämt sätt för dig, till din specificerade e-postadress Du kommer att få en licensnyckel och en länk för att ladda ner antivirusprogrammet.

Om du följer dessa punkter kommer du inte att vara rädd för något virus, inte ens ransomware. Och du kommer att sjunga som i den tecknade filmen "De tre små grisarna": vi är inte rädda för den grå vargen, den fruktansvärda vargen, den gamla vargen :)

Tja, det var allt, jag varnade dig, men jag blev varnad, så vad? Det stämmer - beväpnad.

Dela den här artikeln så att dina vänner, bekanta och släktingar inte hamnar i klorna på bedragare.

Med vänlig hälsning, Ruslan Miftakhov